Social Engineering ist der durch psychologische Beeinflussung unternommene Versuch, das Verhalten einer Person so zu beeinträchtigen, dass diese eine gewünschte Handlung ausführt.

Im IT-Kontext handelt es sich dabei um eine Art bösartigen Angriff der verschiedene Kommunikationskanäle und Strategien verwendet, um an vertrauliche Informationen über eine Institution oder eine Person zu gelangen. Dies wird erreicht, indem emotionale & soziale Verhaltensweisen ausgenutzt werden. In den häufigsten Fällen wird den Opfern dabei ein finanzieller Schaden zugeführt.

Nach Angaben des Weltwirtschaftsforums sind 2022 95% aller Cyberangriffe auf menschliches Fehlverhalten zurückzuführen, was den Menschen zum beliebtesten Angriffsziel für Cyberkriminelle macht.

Die 3 häufigsten Social-Engineering-Methoden

Ziel eines Social-Engineering-Angriffs ist es, die Zielperson zum Öffnen einer Nachricht, zum Klicken auf einen Link, zum Herunterladen von Malware oder zur Preisgabe von Anmeldedaten zu bewegen. Angreifer verwenden dabei eine Kombination betrügerischer Praktiken, um Zugang zu einem System zu erhalten und so an sensible Daten zu gelangen. Die häufigsten Methoden sind:

Phishing

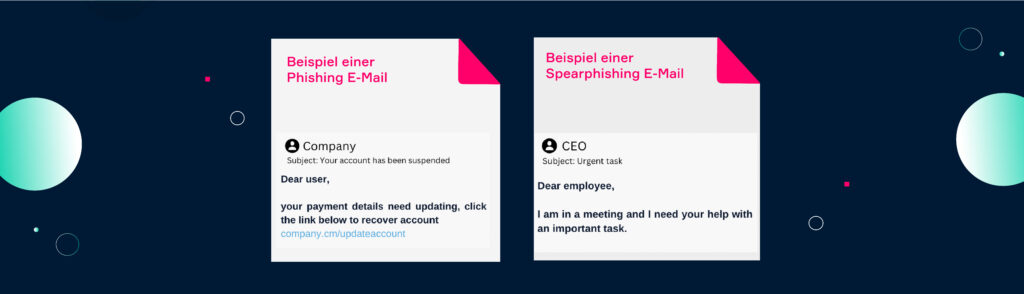

Phishing ist die häufigste Form des Social Engineering und die verbreitetste Cyberattacke. Über eine Nachricht werden Empfänger dazu verleitet persönliche Informationen preiszugeben, oder eine angehängte Datei zu öffnen. Es existieren viele verschiedene Formen von Phishing, die sich hinsichtlich des verwendete Kommunikationskanals und der Intention unterscheiden. Mit 96 % der gesamten Angriffe ist die E-Mail der häufigste Angriffsweg.

Phishing-Angriffe können auf ein breites Publikum, oder auf einzelne Personen abzielen. Normale Phishing-Kampagnen sind groß angelegte Angriffe. Diese benötigen kaum Recherchearbeit. Sie nutzen große Datenbanken, um automatisierte Massennachrichten zu verschicken, in der Hoffnung, dass aus der enormen Anzahl heraus einige Personen auf die Nachricht hereinfallen. Spear-Phishing hingegen ist ein gezielter Angriff auf eine bestimmte Person oder Organisationsstruktur. Über das Ziel wird vorab gründlich recherchiert und es kommen individuelle Nachrichten zum Einsatz. Dies führt zu einer deutlich höheren Erfolgsquote.

Spoofing

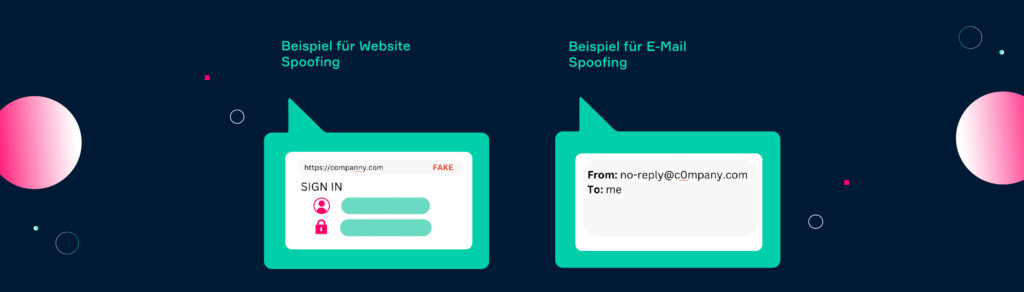

Spoofing liegt vor, wenn ein böswilliger Akteur versucht, sich als eine vertrauenswürdige Organisation oder Person auszugeben. Dies geschieht, indem dieser die Identität, die Telefonnummer, den Domanenamen oder die IP-Adresse der ursprünglichen Quelle imitiert. Bei Spoofing-Versuchen werden häufig E-Mail-Adressen mit ähnlichen Domanenamen, kopierte Telefonnummern oder gefälschte IP-Adressen verwendet. Je nach dem Grad der Hacking-Erfahrung können Spoofing-Versuche der Originalquelle sehr nahe kommen oder manchmal sogar nicht von ihr unterschieden werden.

Pretexting

Bei Pretexting fingieren Angreifer Szenarien, die Individuen zu verschieden Handlungen im Sinne des Angreifers bewegen sollen. Der Angreifer gibt sich in der Regel als Autoritätsperson aus, die von seinem Ziel bestimmte Informationen oder Zugang zu einem gesperrten Bereich benötigt. Pretexting nutzt die Tatsache aus, dass Menschen dazu neigen, auf die Anweisungen einer Autorität zu hören und ihnen zu folgen. Bei diesen Autoritäten kann es sich um den klassischen Polizeiermittler handeln, aber auch um Personen, die aufgrund ihrer beruflichen Anforderungen Autorität besitzen, wie z. B. ein Postzusteller oder Handwerker, der Zugang zu einem bestimmten Bereich benötigt.

Wie läuft eine Social-Engineering-Attacke ab?

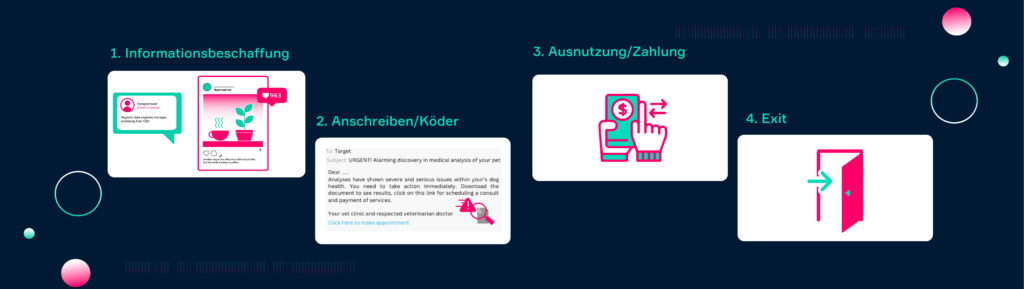

- Informationsbeschaffung: Die Angreifer recherchieren über potenzielle Ziele und Angriffswege. Je nach Ansatz wird ein breites oder spezifisches Zielpublikum ausgewählt. Alle öffentlich verfügbaren Informationen werden gesammelt (OSINT), um ein Angriffsszenario mit hoher Erfolgswahrscheinlichkeit zu entwickeln.

- Köder: Der Angreifer gibt sich als eine vertrauenswürdige Person aus und erstellt ein gefälschtes Szenario, welches das Ziel anspricht. Je nach Personalisierungsgrad der Attacke variiert der Aufwand.

- Ausnutzung/Zahlung: Der eigentliche Angriff wird vollzogen, indem die durch den Köder kreierte Schwachstelle ausgenutzt wird. Beispiele hierfür sind die Installation von Malware, der Diebstahl von Zugangsdaten oder ein finanzieller Schaden.

- Exit: Der Angreifer verwischt nach Möglichkeit alle Spuren. Es ist jedoch möglich, dass der Angreifer die gefundenen Schwachstellen weiterhin ausnutzt.

Fazit

Für Angreifer sind die Kosten für die Durchführung eines Social-Engineering-Angriffs im Vergleich zu anderen Cyberangriffen gering, das Risiko zur Verantwortung gezogen zu werden unwahrscheinlich und der potenzielle Nutzen beachtlich. Das macht Social Engineering zur häufigsten und größten Bedrohung für die Cybersicherheit und zu einer großen Gefahr für jedes Unternehmen und Privatperson. Social Engineering ist effektiv, weil es menschliches Fehlverhalten ausnutzt und somit viele Sicherheitsmechanismen umgeht. Aus diesem Grund müssen die verschiedenen Angriffsmethoden der breiten Öffentlichkeit vermittelt werden. Nur so können weitere Schäden vermieden werden.