Viele verschiedene Arten von Cyberangriffen fallen unter den Begriff: “Social Engineering”. Stetig kommen neue Varianten hinzu und es ist schwierig über alle Formen von Angriffstypen und -vektoren einen Überblick zu behalten. Um dennoch ein grundsätzliches Verständnis über Social Engineering zu gewinnen, haben wir euch in diesem Artikel eine Auswahl der bedeutendsten Social-Engineering-Angriffe zusammengefasst.

Die Methoden von Social Engineering verstehen

Social-Engineering-Angriffe versuchen eine ausgewählte Zielperson so zu beeinflussen, dass diese freiwillig Informationen preisgibt oder bestimmte Handlungen ausführt. Der Angreifer gibt sich dafür als vertrauenswürdige Quelle aus, indem dieser eine andere Person oder Institution imitiert. Abhängig von dem genutzten Kommunikationskanal (Angriffsvektor) und Methode (Angriffstyp), werden Social-Engineering-Attacken in verschiedene Kategorien eingeteilt .

Bei einer Social-Engineering-Attacke nutzen Angreifer mindestens einen Angriffsvektor aus, um an ihre Zielperson zu gelangen. Die Herangehensweise ist dabei sehr stark von Eigenschaften einer Person, wie Alter, Geschlecht und medialer Präsenz, abhängig.

Da persönliche Kontaktdaten online leichter zugänglich werden, können Angreifer an diese mit immer weniger Aufwand gelangen. E-Mail Adressen, Telefonnummern und Namen stehen oft auf Webseiten, Social Media Accounts und anderen Datenbanken frei zur Verfügung, oder können von Drittanbietern erworben werden. Mittlerweile gelangen private Informationen regelmäßig durch Datenpannen in die Hände von Cyberkriminellen.

Der Handel mit diesen Daten findet somit nicht nur auf legalem Wege, wie Social-Media-Plattformen, statt, sondern auch auf illegalem Weg, wie Marktplätzen im Dark Web, auf denen mit persönlichen und finanziellen Daten gehandelt wird.

Die Social Engineering Typen und ihre Angriffsvektoren

Vektor: E-Mail I Typ: Phishing

E-Mails sind der populärste Angriffsvektor und für 96% der erfolgreich ausgeführten Social-Engineering-Angriffe verantwortlich.

Dieser Angriffsvektor ist allgemein als Phishing bekannt. Phishing versucht Nutzern auf betrügerische Art und Weise persönliche Daten zu entlocken, oder sie dazu zu bringen, Schadsoftware zu installieren. Dazu nutzen Phishing E-Mails verschiedene Strategien, um ihre Opfer emotional zu beeinflussen und zu einer von ihnen gewollten Handlung zu bewegen.

In der Vergangenheit waren Phishing-Angriffe meist für eher dilettantische Beeinflussungsversuche bekannt. In den letzten Jahren sind diese jedoch immer raffinierter geworden. Dies liegt an der zunehmenden Professionalisierung der Industrie und den im Internet zugänglichen Informationen.

Vektor: Telefonanrufe | Typ: Vishing

Vishing (Voice Phishing) ist eine Art von Phishing-Angriff, bei dem sich ein Angreifer am Telefon als eine vertrauenswürdige Person ausgibt, um an sensible Informationen zu gelangen. Bei den häufigsten Vishing-Angriffen handelt es sich um automatische Sprachnachrichten, die das Opfer auffordern, eine Telefonnummer zu kontaktieren, unter der dann der eigentliche Angriff stattfindet. Vishing-Angriffe sind deutlich seltener als E-Mail-Phishing-Angriffe, wurden jedoch von 69% aller befragten Unternehmen in 2021 beobachtet.

Vishing-Angriffe zielen häufig auf Privatpersonen ab, um finanzielle Ressourcen zu erlangen, aber auch Unternehmen sind ein wichtiges Ziel von Vishing, insbesondere im Finanzsektor.

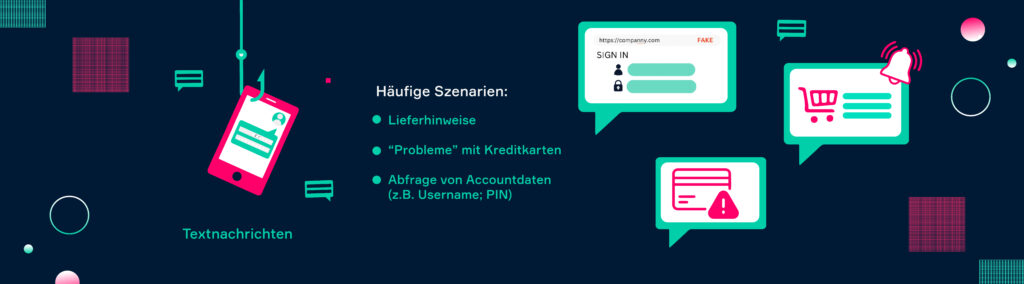

Vektor: Textnachrichten | Typ: Smishing

Smishing (SMS-Phishing) ist eine Art von Phishing-Angriff, der mittels Textnachricht durchgeführt wird. Diese Art von Betrug funktioniert ähnlich wie das Phishing per E-Mail. Im Gegensatz zu Phishing-Angriffen muss Smishing jedoch mit dem begrenzten Format einer Textnachricht arbeiten. Solche Attacken kommen deswegen eher bei Kurzanfragen vor, die unter zeitlichem Druck Informationen oder Aktionen verlangen. Im Jahr 2021 wurden von 74 % aller befragten Unternehmen Smishing-Angriffe gemeldet.

Smishing-Angriffe sind mit der zunehmenden Nutzung von Smartphones immer beliebter geworden. Ihr Erfolg beruht vor allem auf der Tatsache, dass Smartphone-Nutzer sehr viele Nachrichten am Tag erhalten und eine höhere Chance haben, in der Hektik des Alltags erwischt zu werden. Dies erhöht die Gefahr einer unachtsamen Handlung.

Vektor: Webseite | Typen: Scareware, Baiting

Nach Angaben der Global Anti Scam Alliance und Scamadviser lassens ich bei 8,3 % aller Websites betrügerische Inhalte vorfinden. Eines der bekanntesten Beispiele sind gefälschte Online-Shops. Aber nicht nur betrügerische Webseiten können ein Risiko beim Surfen im Internet darstellen, auch seriöse Webseiten können kompromittiert werden. Das ist besonders effektiv, da die dort platzierten Inhalte als vertrauenswürdig erscheinen. Besucher werden von diesen Webseiten auf gefälschte Seiten geködert oder zu potenziell gefährlichen Handlungen aufgefordert.

Scareware ist eine bösartige Software, die den Opfern als Lösung für ein fiktives Problem angeboten wird. Die Opfer werden durch ein Popup-Fenster auf einer Website überrascht und verängstigt, damit sie eine Software installieren oder einen fiktiven Support kontaktieren. Die Software kann als Einstiegspunkt für spätere Hackerangriffe dienen, dazu verwendet werden Informationen von ihren Opfern zu sammeln, oder regelmäßig überhöhte Servicegebühren von ihren Opfern verlangen.

Baiting ist eine Art von Angriff, bei dem versucht wird, Benutzer mit vermeintlich guten Angeboten in die Falle zu locken. Diese tauchen häufig in Form einer Werbeanzeige auf wenig reglementierten Webseiten auf.

Häufige Szenarien sind:

- Lotteriegewinne

- Gefälschte Dating-Profile

- Stark rabattierte Produkte

Scareware und Baiting werden häufig eingesetzt, um potenzielle Ziele auszuspähen und persönliche & finanzielle Daten zu sammeln. Diese Daten können später für andere Arten von Phishing-Angriffen verwendet, im Darknet verkauft oder für Erpressungsversuche genutzt werden.

Vektor: Social Media | Typ: Anglerphishing, Catfishing

Die Zahl der Betrugsfälle auf Social-Media-Plattformen nimmt drastisch zu. Zwei der am häufigsten auftretenden Betrugsarten sind Angler-Phishing und Catfishing.

Catfishing liegt vor, wenn ein Opfer von einem sehr attraktiven gefälschten Profil des (meist) anderen Geschlechts kontaktiert wird. Diese Profile werden erstellt, um ein bestimmtes Publikum anzusprechen. Die sogenannten „romantischen scams“ verursachten laut FTC in den letzten fünf Jahren bei den Betroffenen Schäden von über 1,3 Milliarden Dollar – mehr als jede andere FTC Betrugskategorie .

Catfishing-Versuche stützen sich stark auf das menschliche Bedürfnis, einen Partner zu finden und sexuell aktiv zu sein. Aus diesem Grund zielen die Betrüger in der Regel auf Altersgruppen und Geschlechter ab, von denen anzunehmen ist, dass bei Ihnen die sexuellen Bedürfnisse besonders ausgeprägt sind.

Angler-Phishing beschreibt einen Social-Engineering-Angriff, bei dem sich eine Person als legitimer Kundensupport ausgibt. Angler-Phishing kann zwar auch über andere Vektoren, wie z.B. E-Mail erfolgen, ist aber vor allem auf Social-Media-Plattformen beliebt. Diese Art von Angriff wird in der Regel genutzt, um an Kundendaten für künftige Betrugsversuche zu gelangen oder um einfach auf das Social-Media-Konto des Opfers zuzugreifen.

Fazit

Mit dem Aufkommen der mobilen Kommunikation, des Internets, der sozialen Medien und einer zunehmend globalisierten Welt sind die Menschen mehr und mehr miteinander verbunden. Soziale Interaktionen verlagern sich von der physischen Kommunikation zunehmend in ein digitales Format. Diese Entwicklung schafft eine große Angriffsfläche für Social-Engineering-Angriffe.

Während diese Angriffe anfangs eher auf leicht zu täuschende Opfer in schlecht gestalteten Formaten abzielten, sind sie mittlerweile immer raffinierter geworden. Sowohl Privatanwender als auch Unternehmen erleben einen sprunghaften Anstieg von Schadsoftware-Angriffen. Es ist von größter Bedeutung das Bewusstsein für diese Angriffe zu schärfen, sodass die Schäden minimiert werden können.