Ein Penetrationstest ist eine von Cybersicherheitsexperten durchgeführte simulierte Cyberattacke zur Prävention von Cyberkriminalität. Ziel ist es, Sicherheitslücken in einer IT-Infrastruktur, einer Anwendung oder einem System, zu finden. Dadurch soll das Risiko, von einem Cyberangriff betroffen zu sein, minimiert werden. Ein Pentest ist damit der beste Ansatz, um eine detaillierte Analyse über IT Schwachstellen, deren Auswirkungen und die passenden Gegenmaßnahmen zu erhalten.

Im Gegensatz zu anderen präventiven IT-Sicherheitsmaßnahmen, wie z.B. Antivirus Software, Firewalls oder automatischen Scannern, gibt der Pentest realitätsgetreu und belastbar darüber Auskunft, ob z.B. eine App einem Cyberangriff standhalten kann. Aus diesem Grund sind viele Industrien, wie u.a. die Fintech Industrie, gesetzlich dazu verpflichtet regelmäßige Penetrationstests durchzuführen. Das ist nicht überraschend, wenn man bedenkt, dass z.B. Schwachstellen in der Authentifikation von Nutzern einer Banking-App erhebliche Schäden für tausende Kunden bedeuten können.

Eine Bank investiert somit präventiv in die Sicherheit von Kundendaten, anstatt Reputationsschäden und erhebliche finanzielle Verluste zu riskieren. Bedenkt man, dass in den Jahren 2022 84% aller Unternehmen von Cyberangriffen betroffen gewesen sind, wird deutlich, dass präventive Maßnahmen, wie ein Penetrationstest, unerlässlich sind.

Warum sind Penetrationstests notwendig?

Penetrationstests reduzieren die Wahrscheinlichkeit des Eintritts und den Grad der Auswirkung von Cyberangriffen. Cyberangriffe sind der vorsätzliche Versuch eines Angreifers die Sicherheit eines Informationssystems, Netzwerks oder einer Anwendung zu kompromittieren.

Die häufigsten Attacken erfolgen durch:

- Phishing – Tritt am häufigsten in Form von E-Mails auf und versucht den Empfänger in betrügerischer Absicht unbemerkt dazu zu bringen Schadsoftware zu installieren, oder sensible Daten, wie z.B. Log-In Kombinationen offenzulegen.

- Fehlerhafte Konfiguration und Softwareschwachstellen – Falsche Sicherheitskonfigurationen und Schwachstellen in einer Software können ein Einfallstor für Cyberkriminelle sein. Häufige Softwareschwachstellen sind z.B. Broken Access Control oder Verschlüsselungsfehler

- DoS Angriffe – Denial-of-Service-Angriffe haben das Ziel einen Server so mit Anfragen zu überhäufen, dass dieser seine Aufgaben nicht mehr bewältigen kann und ggf. sogar zusammenbricht. Besonders gefährdet sind Unternehmen mit digitalem Geschäftsmodell, wie z.B. E-Commerce Betreiber.

Die Schäden für die deutsche Wirtschaft beliefen sich 2022 auf 203 Milliarden Euro. Weniger als 30 Prozent der Fälle konnten aufgeklärt werden. Im Jahr 2021 wurde zum ersten Mal in der Geschichte der Cyberkatastrophenfall in Deutschland ausgerufen. Grund dafür war ein Hackerangriff auf den Landkreis Anhalt-Bitterfeld gewesen. Infolgedessen konnten für mehr als 100.000 Menschen keine Unterhalts- und Sozialleistungen mehr ausgezahlt werden.

Penetrationstests verhindern viele erfolgreiche Cyberattacken und stärken die Resilienz von Systemen und Netzwerken. Für Teile kritischer Infrastruktur, wie die öffentliche Verwaltung, Banken, Krankenhäuser oder Energieversorger sind jährliche Tests verpflichtend. Das liegt daran, dass Betriebsunterbrechungen in diesen Sektoren besonders große negative Auswirkungen haben.

Ist ein Penetrationstest gefährlich?

Nein, ein Penetrationstest ist grundsätzlich nicht gefährlich, wenn er von qualifizierten Penetrationstestern korrekt durchgeführt wird. Im Gegensatz zu einem böswilligen Hackerangriff ist der Penetrationstest Teil des „Ethical Hackings“ und folgt strikt dem vorher vertraglich festgelegten Umfang. Das bedeutet nicht, dass keine Fehler passieren können, weshalb eine richtige Vorbereitung essenziell ist:

- Anbieter von Pentests und die Cybersicherheitsexperten sollten sorgfältig ausgewählt werden

- Zu testende Systeme und die möglichen Risiken einer Beeinträchtigung müssen erfasst werden

- Sicherheitsmaßnahmen, wie Back-ups oder Testumgebungen sollten in Betracht gezogen werden

Wir empfehlen zudem mit Pentesting Anbietern aus dem eigenen Rechtsraum zu arbeiten und auf Zertifizierung der Cybersicherheitsexperten zu achten (z.B. Offensive Security Certified Professional – OSCP). Referenzprojekte und die Erfahrung der Pentester sollten ebenfalls in den Auswahlprozess einfließen.

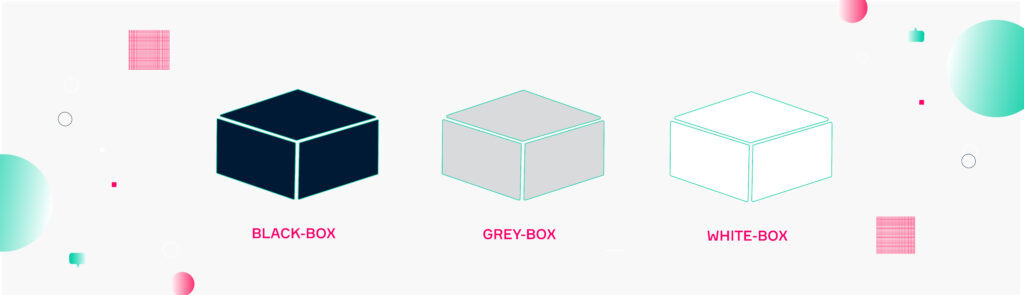

Welche Ansätze für einen Penetrationstest gibt es?

Penetrationstests können nach drei verschiedenen Ansätzen/Methoden durchgeführt werden: Black Box, White Box und Grey Box. Die Ansätze unterscheiden sich hauptsächlich dahingehend, wie viele Informationen dem Tester im Vorhinein zur Verfügung gestellt werden. Damit werden verschiedene Szenarien abgebildet: Von einem realistischen Angriff von Außen bis zu einer detaillierte Überprüfung des Kodes von Software. Jeder Ansatz seinen eigenen Zweck und damit individuelle Vorteile.

Black Box

Der „Black Box“ Ansatz wird verwendet, um einen Hackerangriff von außen zu simulieren Hierbei bestehen keine Vorkenntnisse über verwendete Betriebssysteme, Softwareversionen oder andere Parameter. Der Pentester muss, genau wie ein Angreifer, alle notwendigen Kenntnisse selber erlangen. Black-Box-Tests sind besonders nützlich, wenn ein Auftraggeber seine Infrastruktur aus der Sicht eines Außenstehenden getestet haben möchte.

Black-Box-Tests sind die am wenigsten effiziente Pentesting Methode, da viel Zeit für die Informationsbeschaffung aufgewendet werden muss. Dadurch besteht bei einem Black-Box-Test das Risiko, dass potenzielle Schwachstellen oder Angriffsvektoren unbeachtet bleiben. Dieses Vorgehen macht den Black-Box-Test aber auch zur realistischsten Testvariante und somit attraktiv für so manche Testszenarien.

White Box

Im Gegensatz dazu steht der „White Box“ Ansatz. Hier erhalten die Penetrationstester alle notwendigen Informationen über z.B. Infrastruktur, Server, und Anwendungen. Dadurch wird der Test effizienter und spezifischer, was gerade für eine Sicherheitsüberprüfung bei Softwareentwicklung sehr hilfreich ist. Allerdings ist diese Testvariante auch am wenigsten realitätsnah, da hier der Pentester gegenüber einem Angreifer einen deutlichen Wissensvorsprung hat.

Ein White Box Testszenario ist deshalb besonders für den ausführlichen Tests von Anwendungen z.B. via Quellcode Analyse geeignet. Oftmals sind Unternehmen nicht bereit alle Informationen zu teilen und wählen deshalb den Grey-Box-Ansatz.

Grey Box

Die Kombination aus beiden Vorgehensweisen wird als „Grey Box“ bezeichnet. Die Idee ist, dass der Penetrationstester nur die nötigsten Informationen erhält. Dadurch wird eine Balance zwischen zeitlicher Effizienz und Authentizität geschaffen. Durch den Informationsvorsprung ist es wie bei einem White-Box-Test möglich sich konkret auf spezifische Ziele oder Anwendungen zu fokussieren. Dabei können z.B. Zugänge zu internen Systemen vorab zur Verfügung gestellt werden.

Der Grey-Box-Test ist auch dann sinnvoll, wenn einige kritische Systeme von vornherein ausgeschlossen werden sollen. Dieser Ansatz ist äußerst flexibel und eignet sich für die meisten Testszenarien. Er kommt auch am häufigsten zum Einsatz, weil Organisationen bestimmte Informationen, wie z.B. den Quellcode einer Anwendung, nicht offenlegen und gleichzeitig eine möglichst hohe Authentizität im Testvorgang beibehalten wollen.

Wie funktioniert ein Penetrationstest?

Ein Penetrationstest läuft grundsätzlich in fünf Schritten ab: Scoping, Reconaissance, Vulnerability Assessment, Exploitation, Post-Exploitation, Reporting. Diese fünf Schritte geben dem Test eine feste Struktur und stellen sicher, dass sich der Test im Rahmen der Erwartungen bewegt und die gewünschten Resultate liefert. Abhängig vom Testtyp und der Qualität des Anbieters enthält ein Pentest eine Retest-Phase, die überprüft, ob behobene Schwachstellen erfolgreich geschlossen wurden.

Scoping

Im ersten Schritt wird der konkrete Bedarf des Auftraggebers analysiert. Dieser Schritt ist besonders wichtig, da hier der Testtyp und der Ansatz festgelegt werden. Dabei wird der Test auf die Bedürfnisse des Kunden zugeschnitten. Dieses Vorgehen ist entscheidend, da alle Parteien exakt wissen müssen, was mit dem Test erreicht werden soll.

Beispiele für Themen im Scoping:

- Methode

- Testtyp

- Zeitlicher Ablauf

- Testdauer

- Testziele

Teil eines professionellen und seriösen Scopings ist auch das Besprechen von potenziellen Problemen, die während des Tests auftreten könnten.

Reconnaissance

Nachdem im Scoping die Eckpfeiler des Tests festgesteckt wurden, beginnt die Aufklärungsphase, auch Reconnaissance genannt. In dieser Phase werden Informationen über das Ziel zusammengetragen und ausgewertet. Das Vorgehen wird dabei in passive und aktive Reconnaissance unterteilt.

Passive Reconnaissance

Passive Reconnaissance bezeichnet die Beschaffung und Auswertung von öffentlich verfügbaren Informationen, bevor der eigentliche Penetrationstest startet. Dieses Vorgehen wird auch als OSINT (Open Source Intelligence) bezeichnet. Im Rahmen der OSINT können beispielsweise Printmedien, öffentlich verfügbare Datenbanken, Webseiten oder auch Social-Media-Kanäle zur Informationsbeschaffung herangezogen werden.

Die Intention ist es, sowohl erste technische als auch strukturelle Informationen über das Ziel zusammenzutragen, um festzustellen welche potenziellen Schwachstellen ein Ziel haben könnte. Technische Informationen können z.B. IP-Adressen, Domain Namen oder E-Mail-Adressen sein. Strukturelle Informationen sind hingegen Namen von Mitarbeitern oder interne Hierarchien. Zum Ende der Reconnaissance werden alle relevanten Informationen ausgewertet. Bei einem White-Box-Ansatz entfällt dieser Schritt, da die meisten Informationen durch den Kunden bereitgestellt werden.

Aktive Reconnaissance

Im Gegensatz zur passiven Aufklärung interagiert der Pentester bei der aktiven Reconnaissance direkt mit dem Ziel. Hier geben automatisierte Scanner z.B. Aufschluss über verfügbare/offene Ports, Betriebssysteme oder verwendete Anwendungen. Dies hat den Zweck, dass der Pentester eine Ersteinschätzung für potenzielle Schwachstellen vornehmen kann. Später erfolgt eine tiefgreifende Analyse.

Vulnerability Assessment & Scanning

Das Vulnerability Assessment findet ebenfalls größtenteils automatisiert statt und baut auf den Informationen der Reconnaissance auf. Die hier verwendeten Programme scannen, die in der Reconnaissance gefundenen Zielsysteme und Anwendungen, auf mögliche Sicherheitslücken. Ein solcher automatisierter Schwachstellen-Scan ersetzt keinen Penetrationstest, sondern liefert lediglich die Grundlage für die manuelle Arbeit des Pentesters in der Exploitation Phase.

Es ist wichtig hervorzuheben, dass eine korrekte Interpretation der Ergebnisse der automatischen Scans ein fundiertes Fachwissen benötigt. Die Scanner haben die Eigenschaft häufig falsch negative Ergebnisse zu liefern, da sie das Ziel nur oberflächlich analysieren. Ein zu starkes Vertrauen in die Resultate der Scans kann ein falsches Sicherheitsgefühl vermitteln.

Exploitation

In der Exploitation Phase versucht ein Penetrationstester die potenziellen Schwachstellen der Reconnaissance und des Scannings auszunutzen und sich Zugang zu Systemen, Netzwerken oder Anwendungen zu verschaffen oder Berechtigungen zu erweitern.

Dabei kommen während der Exploitation verschiedenste Techniken zum Einsatz:

- Knacken von Passwörtern: Der Pentester kann automatische Tools nutzen, um schwache Passwörter zu erraten oder zu knacken. Auf diesem Weg verschafft er sich Zugang zu Nutzerkonten.

- Social Engineering: Der Pentester kann versuchen durch Manipulation von Mitarbeitern Zugang zu sensiblen Informationen zu erhalten. Dies können auch Anmeldedaten für ein Zielsystem sein.

- Ausnutzen von Softwareschwachstellen: Der Pentester nutzt bereits bekannte oder neu entdeckte Softwareschwachstellen in Anwendungen, Betriebssystemen oder Netzwerken aus, um sich Zugang zu einem System zu verschaffen.

- Ausweitung der Zugriffsrechte: Sobald der Pentester Zugriff auf ein System erlangt hat, versucht er seine Zugriffsrechte z.B. auf die einer Admin Rolle zu erweitern.

Die Exploitation Phase ist kritischer Bestandteil den Pentesting Prozesses, da sie wertvolle Informationen über die Sicherheitsmaßnahmen und Schwachstellen eines Systems offenlegt. Ziel in dieser Phase ist es nach Möglichkeit alle existierenden Schwachstellen zu finden und auszunutzen. Dadurch werden dem Kunden die Auswirkungen einer realen Attacke glaubhaft demonstriert und die Ressourcen zur Beseitigung der Schwachstellen können sinnvoll priorisiert werden.

An dieser Stelle ist es wichtig zu betonen, dass das gesamte Vorgehen während der Exploitation Phase nur mit Genehmigung des Kunden und unter kontrollierten Bedingungen stattfindet. Dadurch werden ungewollte Auswirkungen hinsichtlich der Vertraulichkeit, Integrität und Verfügbarkeit des Ziels minimiert.

Post-Exploitation

Im Anschluss an die Exploitation Phase erfolgt die Post-Exploitation Phase. Die identifizierten Schwachstellen werden anhand der Ausnutzungswahrscheinlichkeit und ihrem potenziellen Schaden ausgewertet. Die Analyse umfasst folgende Punkte:

- Wie einfach kann diese Schwachstelle ausgenutzt werden? Hier wird mittels einer Abstufung angegeben, mit welcher Wahrscheinlichkeit das Ziel kompromittiert werden kann. Einflussfaktoren sind z.B.: die öffentliche Erreichbarkeit oder die benötigten Fähigkeiten zum Ausnutzen.

- Welche Folgen könnte das im Ernstfall für die Organisation haben? Mögliche Folgen könnten z.B. der Ausfall der gesamten Infrastruktur sein, oder aber weniger bedrohliche Szenarien.

- Kann über die Schwachstelle Zugang zu kritischen Systemen erlangt werden? Schwachstellen könnten z.B. den Zugang zum gesamten Fertigungsprozess oder geistigem Eigentum ermöglichen.

Durch diese Auswertung kann eine Organisation besser verstehen an welchen Stellen sie angreifbar ist, was die Folgen einer Cyberattacke sein könnten und welche Gegenmaßnahmen geeignet sind. Am Ende der Post-Exploitation Phase beendet der Pentester den eigentlichen Test und beginnt den Abschlussbericht zu schreiben.

Reporting

Das primäre Ziel des Reportings ist es das Vorgehen für die IT-Verantwortlichen des Unternehmens und das Management nachvollziehbar darzustellen. Dazu legt der Pentester sein gesamtes Vorgehen transparent offen, präsentiert alle Beweise für gefundene Schwachstellen und gibt konkrete Handlungsempfehlungen zu deren Beseitigung.

Ein Abschlussbericht enthält üblicherweise folgende Elemente:

- Executive Summary: Eine Übersicht des Testumfangs, der Methodik und der zentralen Ergebnisse.

- Technische Resultate: Eine detaillierte Beschreibung des Vorgehens für jede gefundenen Schwachstelle, sowie Informationen zu deren Risiko für die Organisation.

- Lösungsvorschläge: Anleitung, wie jede Schwachstelle behoben werden kann und Best-Practices zur allgemeinen Verbesserung der Cybersicherheit.

Retest

Ein Retest ist meistens ein eigener Test im Anschluss an den vorherigen Pentest. Hier wird überprüft, ob die Beseitigung der Schwachstellen erfolgreich war. Außerdem wird überprüft, ob die neu getroffenen Sicherheitsmaßnahmen ausreichend sind.

Während des Retests können dieselben Pentesting Methoden zum Einsatz kommen, wie im ursprünglichen Test. Der erneute Test kann sich außerdem speziell auf die behobenen Schwachstellen konzentrieren, oder darüber hinaus einen umfassenderen Ansatz verfolgen.

Moderne Penetrationstests erlauben einen Retest der identifizierten Schwachstellen während des Pentesting Prozesses, um die Beseitigung von Schwachstellen zu beschleunigen.

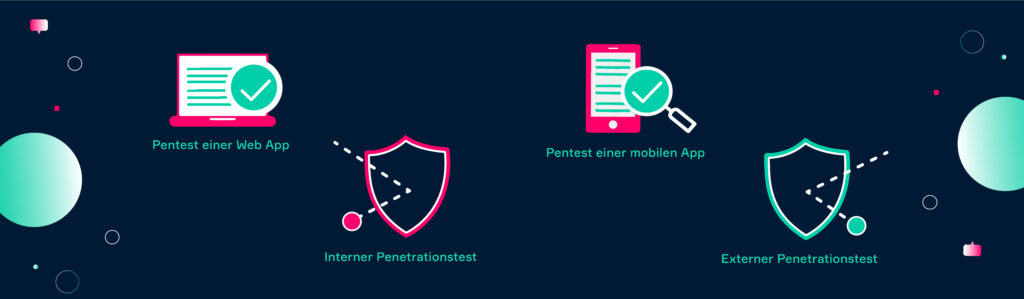

Welche verschiedenen Penetrationstests gibt es?

Es existieren verschiedene Formen des Penetrationstests, die Schwachstellen in Systemen, Anwendungen oder Netzwerk-Infrastrukturen offenlegen. Die Auswahl der passenden Testszenarien richtet sich danach, welcher Teil der Sicherheitsarchitektur einer Organisation fokussier und wie dieser überprüft werden soll.

Der Testtyp hängt von den Bedürfnissen der Organisation, dem Scoping des Tests und den spezifischen Sicherheitsrisiken ab, welche für den Auftraggeber relevant sind. Im Folgenden werden vier Beispiele für typische Penetrationstests aufgezeigt.

Penetrationstest einer Webapplikation

Eine Webapplikation ist eine Software, die auf einem Webserver läuft und mit einem Webbrowser über das Internet erreichbar ist. Webanwendungen sind dafür gemacht, eine bestimmte Funktion für einen Nutzer bereitzustellen. Darunter fallen z.B. Online-Shops, Social Media Plattformen und Online-Banking.

Da Webapplikationen öffentlich zugänglich sind, können sie anfällig für SQL-Injections, Cross-Site-Scripting (XSS), Authentifizierungsfehler oder andere Schwachstellen sein. Darum ist es wichtig, dass Web-Apps von Anfang an mit einem tragfähigen Sicherheitskonzept gedacht, entwickelt und implementiert werden.

Pentests für Webapplikationen sind besonders für Unternehmen mit einem digital ausgerichteten Geschäftsmodell, wie z.B. Online Banken oder E-Commerce Firmen, wichtig. Durch einen Web-App Pentest kann z.B. konkret verhindert werden, dass ein Online-Shop ausfällt und mehrere Tage kein Umsatz erwirtschaftet wird. Diese Organisationen sind zudem auf öffentliches Vertrauen und dauerhafte Erreichbarkeit angewiesen, was sie ebenfalls zu einem attraktiven Ziel für Hacker macht.

Penetrationstest einer mobilen Applikation

Mobile Applikationen sind Software für mobile Endgeräte. Sie können anfällig für z.B. unsichere Datenspeicherung, unsichere Kommunikation oder lokale Zugriffserweiterungen sein.

Penetrationstests für mobile Anwendungen testen die Sicherheit einer mobilen iOS oder Android App. Beim Pentest einer App wird Parametern, wie persönlichen Nachrichten, Bewegungsprofilen, Standortdaten oder anderen sensiblen Informationen, die bei einer Datenpanne verheerende Folgen auslösen könnten, besondere Beachtung geschenkt.

Pentests für mobile Apps sind entscheidend für Firmen, deren App ein zentraler Bestandteil des Geschäftmodells ist und private oder finanzielle Daten verwendet. Der Test ist besonders empfehlenswert, nachdem die App programmiert worden ist oder nach der Entwicklung wichtiger Updates.

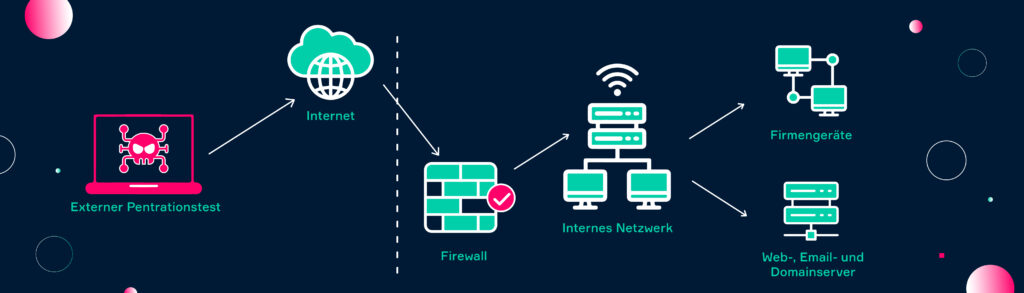

Externer Penetrationstest

Externe Penetrationstests ermitteln, wie gut IT-Systeme und Netzwerkinfrastrukturen, die öffentlich erreichbar sind, gegen einen Angriff von außen geschützt sind. In diesem Test versucht ein IT-Sicherheitsexperte Schwachstellen in extern erreichbaren Webservern, E-Mail Servern oder VPN Gateways zu finden und zu überwinden, um unbefugten Zugriff auf interne Komponenten zu bekommen.

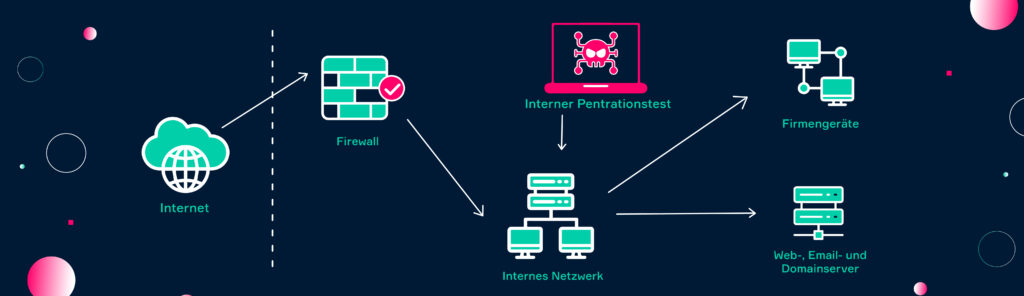

Interner Pentest

Im Unterschied dazu evaluiert der interne Pentest die internen Systeme und Netzwerkinfrastrukturen einer Organisation. Simuliert wird ein Angriff, bei dem ein Hacker bereits Zugang zum Netzwerk hat, beispielsweise durch ein kompromittiertes Benutzerkonto.

Interne Systeme umfassen Komponenten, welche nur vom internen Firmennetzwerk aus erreichbar sind, wie beispielsweise Datenbanken, Workstations oder Server. Während eines internen Pentests wird evaluiert, welche Schwachstellen existieren und ausgenutzt werden können. Eine wichtige Erkenntnis ist ebenfalls, welchen Schaden ein Angreifer potenziell anrichten kann, nachdem dieser die Schwachstelle ausgenutzt hat.

Welche Tools kommen bei einem Penetrationstest zum Einsatz?

Wenn ein Penetrationstest durch einen Penetrationstester ausgeführt wird, dann kommen unter anderem automatisierte Pentestingtools zum Einsatz. Sie haben im Wesentlichen zwei Aufgaben:

- Informationsbeschaffung über die Infrastruktur, wie z.B. Ports, IPs, etc.

- Scannen nach potenziellen Schwachstellen, die weitere Analysen erfordern

Wichtig zu verstehen ist, dass diese automatischen Tools niemals als Ersatz für das individuelle, detaillierte Vorgehen eines Pentesters angesehen werden dürfen. Sie haben eine wichtige Funktion innerhalb des Penetrationstests und helfen den Sicherheitsexperten effizienter zu arbeiten. Genauso, wie ein Chirurg ein Skalpell braucht, benötigt ein Pentester Scanning-Tools.

Populäre und häufig verwendete Software Tools sind Nmap und Metasploit. In den nächsten Abschnitten werfen wir einen genaueren Blick auf die Funktion der beiden Programme.

Nmap

Nmap (Network Mapper) ist ein populäres Open-Source Programm, mit dem ein detaillierter Port-Scan und das Identifizieren von Hosts und Anwendungen eines Netzwerks möglich ist. Ports sind Adressen, die u.a. die eindeutige Zuordnung von TCP- oder UDP- Paketen zu einer Anwendung ermöglichen. Die Software nutzt Scanning Techniken wie TCP, UDP, FIN und Xmas Scan, um die Verfügbarkeit von Netzwerkhosts, offenen Ports und Anwendungen auf diesen Ports zu bestimmen. Damit lassen sich im Rahmen der Reconnaissance erste Schwachstellen vermuten.

Das Programm kann Ports folgende Eigenschaften zuweisen:

- Offen

- Geschlossen

- Gefiltert

- Ungefiltert

- Offen und gefiltert

- Geschlossen und gefiltert

Ein offener Port bedeutet, dass der Service bereit ist Datenflüsse über TCP bzw. UDP Verbindungen aufzunehmen. Der Port akzeptiert diese Datenpakete und bietet daraufhin den geforderten Dienst an. Offene Ports stellen immer auch eine potenzielle Angriffsfläche für Cyberkriminelle da. Ein Netzwerk sollte deshalb nur die nötige Anzahl von offenen Ports besitzen.

Mit geschlossenen Ports ist keine Kommunikationsverbindung möglich. Das setzt voraus, dass kein Service im Hintergrund TCP oder UDP Datenpakete annimmt. Wird ein Port als gefiltert angezeigt, so kommt entweder keine Antwort über das TCP, oder der Port ist z.B. über eine Firewall geblockt. Der Zustand „ungefiltert“ bedeutet, dass nicht eindeutig überprüft werden kann, ob der Port offen oder geschlossen ist.

Metasploit

Metasploit bietet als Open-Source Framework einen ganzen Baukasten für das Pentesting. Das Programm ermöglicht es Pentestern die Sicherheit von Netzwerken und Computersystemen mittels simulierter Angriffsszenarien zu evaluieren. Manche der Features sind automatisiertes Ausnutzen von Schwachstellen, fortgeschrittene Payloads und Post-Exploitation Module.

Metasploit wird dazu genutzt einen individuellen Angriffsplan für die Vulnerability Exploitation zu erstellen. Schon in der kostenlosen Community Version ist der Zugang zu umfangreichen Exploit Datenbanken enthalten, die sowohl Pentestern als auch Wissenschaftlern helfen. Es ist umfangreiches Wissen notwendig, um mit Metasploit umgehen zu können. Darum sollte es nur von Cybersicherheitsexperten verwendet werden. Das hält Cyberkriminelle nicht davon ab das Tool auch für ihre Zwecke zu nutzen.

Die Angriffsmodellierung ist Teil des Vulnerability Assessments, und kann ebenfalls durch Metasploit erfolgen. Diese benötigt man, um den in der Exploitation Phase des Pentests die Schwachstellen auszunutzen. Nur wenn Penetrationstester über eine Schwachstelle in das System eindringen können, gilt die Schwachstelle als bestätigt. Richtig angewendet können Nmap und Metasploit die Arbeit eines Pentesters deutlich effizienter gestalten.

Was sind die Vorteile eines Penetrationstests?

Penetrationstests bieten die Möglichkeit die eigene IT-Sicherheit unter dem Betrachtungswinkel eines Angreifers zu überprüfen. Je nach Durchführungsmethode kommt ein Penetrationstest einem realistischen Hackerangriff sehr nahe. Der Test wird von einem professionellen und neutralen Dritten durchgeführt und bringt verschiedene Vorteile mit sich:

- Schwachstellen identifizieren: Pentests identifizieren Schwachstellen in Systemen, Netzwerken und Anwendungen. Das hilft einer Organisation diese zu schließen, bevor sie bei einer echten Attacke ausgenutzt werden.

- Effektivität von Cybersicherheitsmaßnahmen prüfen: Pentesting erlaubt es Unternehmen die Effektivität von Sicherheitsmaßnahmen einzuschätzen und eventuelle Nachbesserungen vorzunehmen.

- Regulatorische Sicherheit: Viele Regulierungen und Standards, wie PCI DSS, HIPAA oder ISO 27000 erfordern regelmäßige Sicherheitstests. Pentesting kann dabei helfen diese Anforderungen zu erfüllen.

- Finanzielle Verluste vermeiden: Penetrationstests helfen Organisationen dabei finanzielle Verluste aufgrund von Cyberangriffen zu vermeiden. Durch die präventive Beseitigung der gefundenden Schwachstellen können z.B. Umsatzeinbußen oder Strafzahlungen vermieden werden.

- Schutz der Reputation: Eine Cyberattacke kann den Ruf einer Organisation empfindlich schädigen. Pentests verhindern erfolgreiche Cyberattacken und schützen so die Reputation. Eine regelmäßige Wiederholung der Tests steigert außerdem das Vertrauen von Kunden und Partnern.

- Relevante Einblicke erlangen: Pentesting kann relevante Informationen über die Sicherheitsarchitektur eines Unternehmens bereitstellen. Dadurch können sicherheitsrelevante Entscheidungen und Investments gezielter getätigt werden.

Wie oft sollte ein Penetrationstest durchgeführt werden?

IT- Sicherheit ist ein dynamischer Prozess. Die meisten Sicherheitsexperten empfehlen einen jährlichen Penetrationstest als Teil einer ganzheitlichen Sicherheitsstrategie. Es ist aber auch ratsam einen Test durchzuführen, wenn:

- … signifikante Änderungen an der IT-Infrastruktur vorgenommen wurden

- … neue Bedrohungen identifiziert wurden

Industrien, welche zur sogenannten kritischen Infrastruktur (KRITIS) zählen sind gesetzlich zu einem jährlichen Pentest verpflichtet. Darunter fallen z.B. Krankenhäuser, Energieversorger oder Banken. Zur Einhaltung von branchenspezifischen Bestimmungen und anderen Compliance Vorgaben sind Penetrationstests ebenfalls erforderlich.

Was kostet ein Penetrationstest?

Penetrationstests sind eine IT-Security Maßnahme, die individuell auf die Bedürfnisse einer Organisation angepasst werden. Maßgeblichen Einfluss auf die Preisfindung nehmen folgende drei Faktoren:

- Komplexität – Aufwand für Planung und Durchführung

- Dauer – Projektumfang und Testtage

- Anforderungsniveau – Anspruchsvolle Projekte erfordern erfahrenere Pentester

Die Preisgestaltung kann auch in Zusammenhang mit der Testart schwanken. Eine ungefähre Preisgestaltung sieht wie folgt aus:

- Minitest (Testtage: 0,5-2 | Preisspanne: 750€ – 4.000€)

- Small Test (Testtage: 2-5 | Preisspanne: 2.500€ – 10.000€)

- Medium Test (Testtage: 5-10 | Preisspanne: 7.500€ – 20.000€)

- Large Test (Testtage: 10-15 | Preisspanne: 12.500€-30.000€)

- Enterprise test (Testtage: >15 | Preis individuell)

Anmerkung: Die Preise beziehen sich auf manuell durchgeführte Penetrationstests.

Ein externer Test kostet tendenziell weniger als ein interner Pentest. Die Kosten eines Penetrationstests können signifikant reduziert werden, indem größere Kontingente von Projekttagen auf einmal gebucht werden. Die Buchung kann jährlich oder quartalsweise erfolgen.

Community basierte Penetrationstests

Jeder reale Hacker geht individuell bei einem Cyberangriff vor. Aus diesem Grund bietet es sich an auch die Penetrationstester regelmäßig zu tauschen. Moderne Anbieter von Penetrationstests greifen aus diesem Grund auf eine Freelancer Community, anstatt immer wieder auf dieselben Mitarbeiter zurück. Somit wird die Sicherheit einer Anwendung maximiert, da die verschiedenen Vorgehensweisen von verschiedenen Penetrationstestern die größtmögliche Realitätsnähe darstellen.

Fazit

Der Penetrationstest ist ein wichtiger Baustein im Kampf gegen Cyberkriminalität. Er kann als präventive Maßnahme einen entscheidenden Beitrag zum Schutz einer Organisation leisten. Dabei simuliert der Penetrationstester einen realistischen Angriff auf eine IT-Infrastruktur, ein System oder eine Anwendung. Der gesamte Pentesting Prozess folgt einem fest definierten Ablauf und findet ausschließlich in enger Absprache mit dem Kunden statt.

Der Penetrationstest bietet eine tiefgreifende, realitätsgetreue Analyse einer Anwendung oder eines Netzwerks. Auf diese Art und Weise wird IT-Sicherheit aktiv gestaltet, anstatt passiv auf einen realen Angriff zu warten und zu hoffen, dass die getroffenen Sicherheitsmaßnahmen ausreichen. Die hierbei identifizierten Schwachstellen können anhand der Handlungsempfehlungen anschließend beseitigt werden.

Penetrationstests können dabei für verschiedene Ziele verwendet werden, wie z.B. Webapplikationen, mobile Apps oder interne bzw. externe Infrastrukturen. Moderne Anbieter für Penetrationstests bieten Ihren Kunden im Kampf gegen Cyberkriminalität zudem eine breit gefächerte Community von Penetrationstestern. Dieser Ansatz ermöglicht es die Individualität, mit der ein realer Hacker vorgeht auch im Rahmen der Angriffssimulation abzubilden.

Die Preisgestaltung richtet sich nach Komplexität, Dauer und Anforderungsniveau des Tests. Für optimalen Schutz sollten Pentests i.d.R. jährlich wiederholt werden.